PaloAltoNetworks公司恐吓情报团队Unit42在AvertXIP摄像头中发觉三个安全漏洞,这种漏洞影响该摄像头最新的固件版本。

AvertX是日本一家监控设备厂商,Unit42团队发觉的漏洞影响AvertXIP摄像头HD838和438IR机型。这两个机型的监控摄像头外置红外线和物体测量技术,设计用于户外监控。

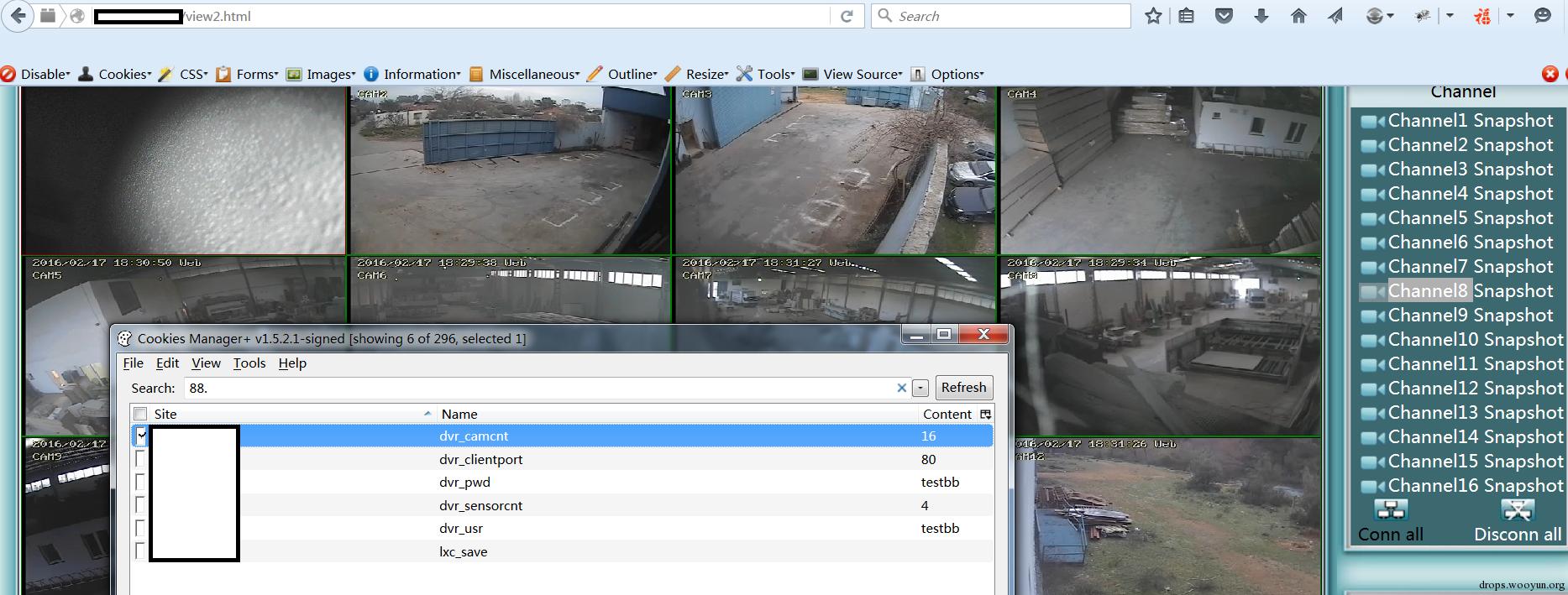

如成功借助那些漏洞,功击者可以远程枚举IP摄像头帐户的用户名,使用默认密码访问摄像头,以及访问摄像头的bootloader。

第一个漏洞是一个用户枚举漏洞(CVE-2020-11625)。假如使用摄像头中存在的用户名向ISAPI/Security/sessionLogin/capabilities发送登陆恳求,将会返回给以该用户名的salt值,即使该密码错误。但是,假若使用不存在于该IP摄像头数据库中的用户名发送登陆恳求,则返回一个空的salt值。功击者可借助该漏洞枚举合法用户名,帮助施行暴力破解功击。

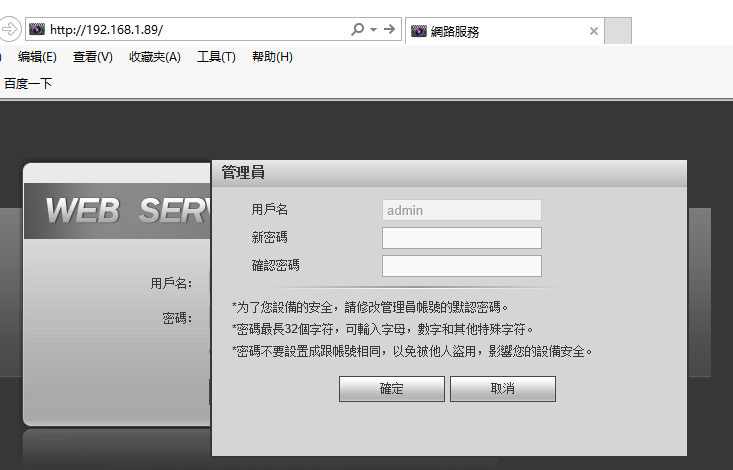

第二个漏洞编号为CVE-2020-11624,始于该IP摄像头没有强制要求用户更改admin帐户的默认密码(admin/1234)。用户每次使用默认密码登入时,该摄像头就会弹出一个窗口,建议更改密码,并且并未强制更改。管理员可以点击“Cancel”按钮,在不更改密码的情况下继续使用该设备。据悉,login.js脚本文件中还窃取了默认的用户名。

#2:d:2:f:9:c:0:5:6:e:d:e:8:9:f:3:a:6:7:c:6:e:7:0:c:3:1:b:2:1:3:9#

因为设备没有强制用户更改默认密码,功击者可能使用默认的用户名/密码访问摄像头。

Unit42团队发觉的第三个漏洞为CVE-2020-11623。该设备曝露了某个UART插口,该插口可用于访问确诊和配置功能,甚至更改系统信息。要借助该漏洞,功击者须要从数学位置上-访问该UART插口。但是,因为该设备设计用于户外监控,功击者实际接触到该插口并非不可能。

如成功借助该漏洞,功击者可以访问和更改其他的配置,重置配置,甚至导致该摄像头停止工作。

AvertX公司早已发布了上述漏洞的补丁,同时在最新的产品批次中移不仅UART联接器并禁用了该插口。