之前为某顾客的华为防火墙配置了L2TP OVER IPSEC,突然发觉难以联接了,UniVPN报错:与对方构建联接超时,配置错误或网路故障。

根据华为官方的解释是,配置的认证模式和设备侧配置的L2TP认证模式不匹配,例如一边是PAP,另外一边却是CHAP,但是看了UniVPN和华为防火墙上面的配置,都是PAP,很明显,官方的解释与实际的故障缘由不匹配,哈哈。

#0:4:8:b:6:a:c:0:b:4:9:6:7:e:a:6:7:7:a:7:c:a:d:9:3:f:d:5:5:a:6:4#

当然还得继续排查,发现在防火墙的用户上面,搜索不到域帐号,细看一眼,发现只有用户组同步过来了,域用户是一个也没有同步过来,尝试自动同步,报错:管理员绑定失败。

由于L2TP使用的是域帐号认证,所以,没有域用户信息,是不可能拨入成功的,首先得解决这个问题才行。

“修改AD服务器”,以前配置的时侯添加过了,如果没有,这里须要先添加AD服务器。

随便选一个域帐户来测量,结果失败了,同样提示:管理员绑定失败。

根据这个提示,修改此处的域管理员帐号和密码,确认与域控里面一致,重新检查时,提示通过了。

原因剖析:应该就是防火墙上面绑定的域管理员密码过期了,域服务器更改过了,而防火墙上没有及时更新所致。

修正域管理员的密码后,再次用域帐号检查服务器的连通性,顺利通过。

#9:d:7:0:b:1:5:1:8:7:4:8:b:c:9:6:9:4:b:3:b:d:8:e:e:3:6:c:a:9:a:1#

回到“服务器导出策略”,重新自动导出域帐号,虽说不再提示管理员绑定失败,但是也没有导出成功,而是改为提示:导入失败。

最近解决问题总是众多挫折,就没有一次是单纯的故障,能一次就解决的,所以还是继续排查吧。

查看详情,导入失败的是域管理员:administrator,然后真正的域用户一个也没有导出。

根据之前的经验,导入失败基本上是因为防火墙本地也有同名的帐号,比如说域服务器上有个admin帐号,防火墙本地也有个admin帐号,那都会导出失败,但是administrator帐号其实防火墙上并没有。

算了,也没有太多的时间剖析问题了,赶紧先解决顾客的问题才是正事儿。

于是,“修改服务器导出策略”,把全部导出改为只导出OU,这样域控上自带的用户和组就不会导出了,直接避免报错的管理员帐户。

#c:c:e:a:1:f:5:a:7:b:0:1:7:2:6:e:0:1:0:f:2:3:6:8:5:0:3:2:c:c:a:9#

“确定”后,再次尝试自动导出域用户,总算提示导出成功。

小小地激动了一下,客户端用UniVPN软件再度远程拨入,倒霉啊,故障仍然,没道理啊,仔细看配置的ike和ipsec参数,与防火墙端完全一致啊,郁闷。

又回到防火墙,dis ike sa,只见到分公司的防火墙IPSec远程接入,并没有见到客户端UniVPN拨入的信息。

Dis ike error

Malformed payload,华为官网解释为:非法荷载,但是没有写具体的处理方法,光看这个名词解释,肯定是一头雾水,好在有之前的经验,应该是预共享密码的问题,可能是手贱,不留神改动了预共享密码吧。

UniVPN上面是看不到预共享密码的,所以只能重新输入,保存。

再次点击联接,输入域帐号和对应的密码,并且“保存密码”、“自动联接”都勾选上,下次打开软件,就能手动联接了。

#a:3:9:2:3:e:9:0:c:f:3:0:0:3:5:9:b:d:8:f:c:4:3:4:4:0:2:5:8:b:9:2#

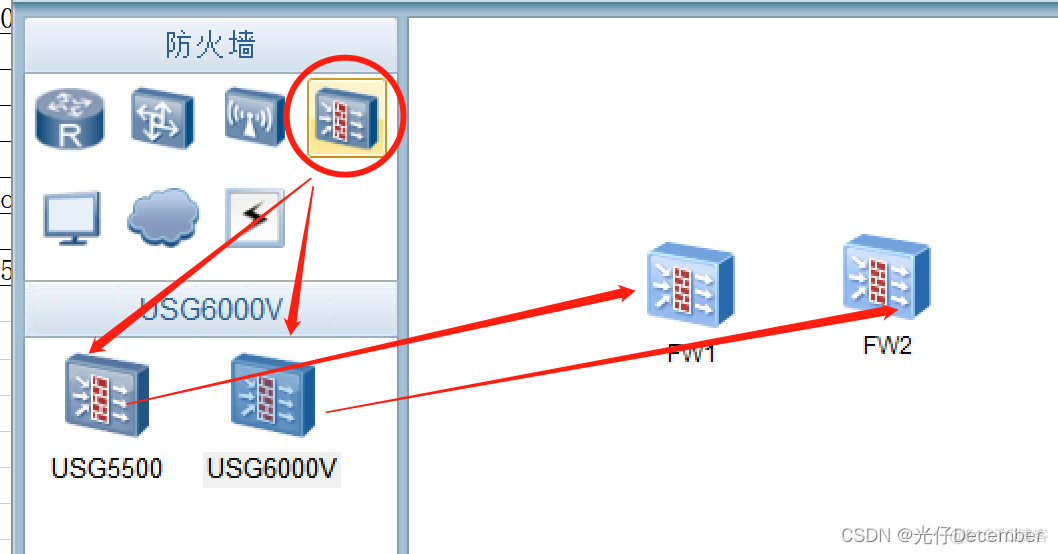

如上图所示,功夫不负有心人,客户端远程拨入成功,出差在外的人,又可以便捷地访问外网资源了。

松了口气,赶紧保存防火墙配置,并且下载一份配置文件到我的云主机,这都是多年的习惯了,客户设备出问题,或者掉配置的时侯,直接导出恢复即可,方便了自己,也提升了顾客的满意度,毕竟为顾客提供IT外包服务,除了技术本身以外,效率和心态也是十分关键的。